Welche Cyber-Security Lösung passt zu meinem Unternehmen?

Ausgewählte Lösungen und Produkte für Ihre IT-Security

Durch unsere langjährige Erfahrung mit zahlreichen Kunden aus verschiedenen Branchen kennen wir die Anforderungen an IT-Security. Auf diesem Wissen basiert unser Produkt- und Lösungs-Portfolio: Wir sind nicht an einen Hersteller gebunden, sondern setzen konsequent auf innovative Technologien und Marktführer die Ihren Anforderungen in der Praxis gerecht werden.

Ein großer Teil unserer Lösungen ist Made in Germany, bzw. entspricht deutscher Rechtsprechung. Wir beherrschen alle Produkte und -Lösungen vollständig und stellen unser Know-How durch lückenlose Zertifizierungen sowie regelmäßige Produktschulungen konsequent sicher.

Unser Anspruch ist es, die komplexe IT-Security-Landschaft aus Sicherheitsbedrohungen, Herausforderungen für Unternehmen und unzähligen Lösungen am Markt für Sie verständlich zu machen. Wir sind qualifiziert, zuverlässig und erfahren in der gemeinsamen Abwicklung unzähliger IT-Security-Projekte. Wir sind Experten, die Sie verstehen. Wir kommen auf den Punkt und zeigen den echten Nutzen von IT-Security-Investitionen. Bei uns zählt das individuelle Kundenprojekt, das wir für Sie so einfach wie möglich machen.

DATEN-SHARING

Der Datenaustausch mit Geschäftspartnern und Kunden erfolgt sicher, verschlüsselt und vor allem intuitiv und benutzerfreundlich – dies lässt sich einfach abbilden mit dem Einsatz einer intelligenten Data- Sharing-Lösung.

PENETRATIONSTEST

Unsere Sicherheitstests zeigen genau, wie Gegner denken und handeln. So können wir nachweisen, wie ein Angreifer unberechtigten Zugriff auf die sensiblen Systeme und Daten Ihres Unternehmens erhält, sodass Sie genau wissen, wo Sie Ihre Investition und Zeit für den Schutz vor tatsächlichen Eingriffen einsetzen müssen.

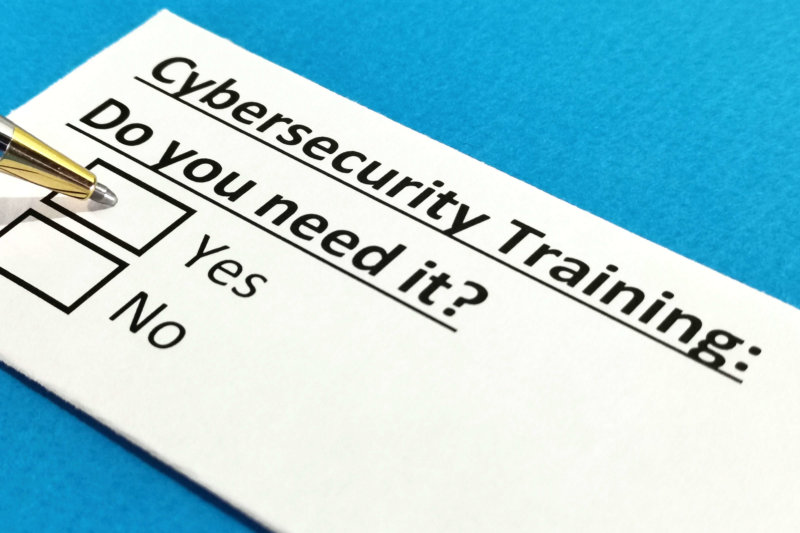

SECURITY AWARENESS TRAINING

IT-Sicherheitsvorfälle in Unternehmen entstehen durch menschliches Fehlverhalten. Von der Phishing-Attacke per E-Mail über CEO-Fraud bis zur Fahrlässigkeit mit der DSGVO – Wissen und Verhalten einzelner Mitarbeiter entscheidet über IT-Sicherheit. Fangen Sie an mit der Sensibilisierung und Lernen Sie den weltweiten Marktführer kennen.