Netskope implementieren und Beratung

Echtzeit-Schutz für Daten und ihre Nutzung in der Cloud mit der Netskope Security Cloud

Jetzt Netskope Beratung Anfragen

Ausgezeichnet als Leader im Gartner Magic Quadrant im Bereich Security Service Edge(SSE)

Wofür nutzen Mitarbeiter das Internet? Nicht mehr nur zum Surfen. 85% des Internet-Traffics in Unternehmen sind Anwendungen in der Cloud. (Im Durchschnitt nutzt ein Unternehmen über 1.000 unterschiedliche Cloud-Services, jfyi!) Gleichzeitig sind Belegschaften nicht mehr im Büro. Mitarbeiter sind unterwegs oder im Home Office. Von ihren Devices noch gar nicht gesprochen. Netskope definiert den zugehörigen Security-Ansatz komplett neu.

Die voranschreitende Transformation von Netzwerk und Sicherheit in Unternehmen ist Realität. Mitarbeiter arbeiten von überall aus. Private und geschäftliche Anwendungen migrieren in die Cloud. Devices und Zugriffe sind vielfältig. Ein neuer Sicherheitsansatz wird erforderlich. CYQUEO empfiehlt die Cloud-Security-Plattform von Netskope.

Netskope vereint Web-Security, Cloud-Security und Threat Protection/DLP in einer zentralen cloud-nativen Plattform. SASE und ZTNA finden mit Netskope ihren Weg in die Praxis.Netskope verarbeitet täglich 50 Milliarden Transaktionen weltweit. Mit der Bewertung als Leader im Gartner Magic Quadranten gilt Netskope als die führende Cloud-Security-Lösung für die sichere Transformation in die Cloud.

Ein neues Konzept für Ihre Cloud- und Web-Security

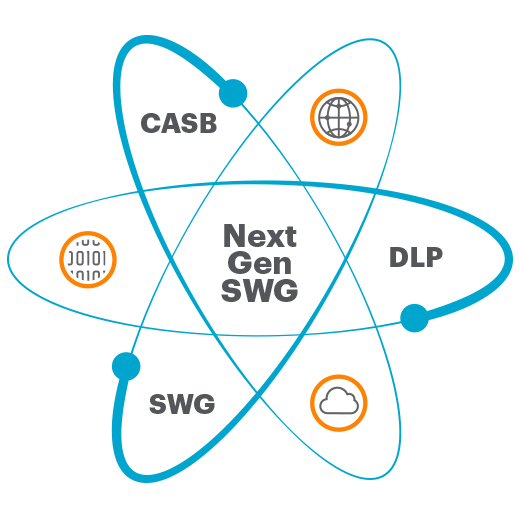

Die herkömmlichen perimeter-zentrierten Sicherheitsmodelle halten der Transformation in die Cloud nicht mehr länger stand. Um auf die dynamischen Sicherheitsanforderungen zukunftsorientierter Unternehmen einzugehen, hat Netskope einen neuen Ansatz entwicket: Eine zentrale cloud-native Security-Plattform. In dieser Plattform vereint Netskope die Funktionen Cloud Access Security Broker (CASB), Secure Web Gateway (SWG), Advanced Data Loss Prevention (DLP) sowie Public Cloud Security und Secure Private Access.

Mit Netskope erhalten Sie nie dagewesene Einblicke in die Cloud- und Webnutzung sowie in managed und unmanaged Apps. Bewerten und steuern Sie die daraus resultierenden Risiken. Netskope bietet umfangreiche Funktionalitäten zur Durchsetzung unternehmensspezifischer Richtlinien für den Schutz sensibler Daten. Erkennen und blockieren Sie Malware und Phishing-Angriffe und verbessern Sie die User Experience für Ihre Mitarbeiter unterwegs und im Home Office, für Remote Offices und Niederlassungen weltweit.

Sicherheit Ihrer Mitarbeiter mit Netskope Private Access

Mehr als die Hälfte der Mitarbeiter greift mit mobilen Geräten auf Unternehmensdaten und -Anwendungen in der Cloud zu – von überall aus. Organisationen stehen vor der Herausforderung, ihre „Road Warriors“ außerhalb des abgesicherten Perimeters zu schützen und gleichzeitig die bestmögliche User Experience anzubieten.

Netskope Private Access löst herkömmliche kostenintensive VPN-Lösungen ab, basierend auf dem Zero-Trust-Prinzip (ZTNA). So profitieren die User von einem uneingeschränkten und schnellen Zugriff auf die Apps, ohne die Sicherheit der Organisation zu beeinträchtigen. Für die Sicherheit im Web und in der Cloud wird Private Access mit zusätzlichen Sicherheitsfunktionen wie CASB, SWG und DLP kombiniert.

Jetzt Ihren Cloud Risk Assessment Audit anfragen

Mehr Sicherheit für Microsoft 365 mit Netskope

Als einzige CASB-Lösung hat Netskope den Status des Microsoft Gold Cloud Productivity Partners und bietet zusätzliche Sicherheit und Schutz der Daten für O365.

Mit DLP-Funktionalitäten überprüft Netskope in Echtzeit den Inhalt der geteilten Text-Dateien, Images oder Nachrichten auf unerlaubte Datenexfiltration, um das Risiko der Datenverluste zu vermeiden. Mit zusätzlicher Malware-Erkennung werden die Risikonutzer identifiziert und die Sicherheitsbedrohungen in der Cloud sofort blockiert. Netskope verhindert die Speicherung sensibler Daten in unmanaged Apps und/oder auf unmanaged Devices. Damit Sie Insider Threats minimieren und Compliance-konform agieren können.

Mit intelligentem Machine Learning erkennt Netskope verdächtige Useraktivitäten in O365, wie ungewohnte Anmeldungen, oder kompromittierte Zugangsdaten, wodurch die Vorfälle schnell behoben und die Bedrohungen vermieden werden.

Häufig gestellte Fragen rund um Web- und Cloud-Security

Nachfolgend finden Sie die häufigsten Fragen und Antworten rund um Web-, Cloud-Security und Netskope. Benötigen Sie weiterführende Informationen und Erklärungen? Dann sprechen Sie uns bitte an.

SASE (Secure Access Service Edge)– ist ein von Gartner entwickelter Begriff für die Bezeichnung eines neuen Sicherheitskonzeptes. Demzufolge sollten Unternehmen alle Sicherheitsfunktionen komplett als Cloud-Service von einem Dienstleister erhalten. Die Anwender können sich dabei die einzelnen Services modular aus dem Portfolio – einer einheitlichen Benutzerschnittstelle – auswählen.

Zu den wichtigsten Vorteilen von SASE gehören Flexibilität, Kostenersparnis, reduzierte Komplexität der Netzwerkinfrastruktur, Threat Prevention & Data Protection.

SWG ist eine (Cloud-basierte) Lösung, die dazu dient, die Anwender vor Gefahren aus dem Web zu schützen und unternehmensspezifische Richtlinien durchzusetzen. SWG verwendet u. a. Technologien wie Malware-Schutz, Advanced Threat Defence und URL-Filter.

Der Cloud Access Security Broker (CASB) ist ein Service oder eine Software, die die User-Zugriffe auf Applikationen in der Cloud absichert. CASB analysiert, protokolliert und steuert die Kommunikation zwischen dem Anwender und den Applikationen und ist in der Lage verdächtige Aktivitäten zu melden und zu blockieren.

CASB geben Einblick in die Nutzung von Cloud-Anwendungen über mehrere Plattformen hinweg und sorgen dafür, dass die Kommunikation zwischen den Anwendern und den Applikationen nach den unternehmensspezifischen Richtlinien erfolgt.

Zero Trust Network Access ist ein Sicherheitskonzept, das grundsätzlich alle Dienste, User und End-Geräte gleichbehandelt und ihnen misstraut – egal ob innerhalb oder außerhalb des Unternehmensnetzwerkes.

Stattdessen wird alles und jeder überprüft, der versucht, auf Unternehmensdaten zuzugreifen. Dabei gilt es, User, Geräte und Anwendungen nicht nur bei jeder Anmeldung zu authentifizieren, sondern deren Vertrauensstatus während der Session zu prüfen. Bei jeder verdächtigen Veränderung kann der gewährte Zugriff eingeschränkt oder komplett unterbrochen werden. Darüber hinaus, wird jede Interaktion für die vollständige Transparenz dokumentiert.